Los ciberatacantes no paran y mucho menos en tiempos de contingencia actual. La operación de la mayoría de las organizaciones se ha extendido a los hogares de sus colaboradores y ha resultado común el uso de aplicaciones y servicios de la nube. Sin embargo, esto significa una nueva superficie de ataque para los ciberdelincuentes, y por lo tanto, en riesgos importantes para la seguridad de la información de tu compañía. Es por eso que te invitamos a leer este interesante post: Ciberseguridad en la nube: ¿Cómo protegerte de las estafas?

Te invitamos a leer: Asegura tu información, Protégete del Ransomware.

Con la transformación digital, la mayoría de las organizaciones han experimentado cambios en sus procesos, aplicaciones y flujo de información internos, debido en gran parte, por la adopción de la nube, pues los riesgos que conlleva su uso minimizan la exposición de los datos sensibles, desde cualquier lugar, cualquier dispositivo y en cualquier momento en el que sean consultados.

La ciberseguridad y el lado oscuro de la nube

En la actualidad los ciberactores están fijando sus objetivos hacia entornos de nube para aumentar la tasa de éxito de sus campañas y evadir posibles detecciones. Los atacantes lanzan sus ataques a través de servicios de servicios y aplicaciones en la nube, utilizando técnicas que incluyen spear phishing, entrega de malware, comando y control, secuestro de formularios, chatbots, y filtración de datos.

De estas, las dos técnicas de amenaza en la nube más populares son el spear pishing y la entrega de malware. Los datos sensibles de las organizaciones ya están en la nube, ¿lo están sus controles de seguridad?

Te invitamos a leer: Home Office: Ventajas y desventajas tecnológicas.

¿Cómo protegernos en la nube?

Existen plataformas diseñadas para proteger los ambientes de nube, ya sean SaaS, IaaS, o PaaS, y que brindan visibilidad completa del nivel de riesgo asociado al uso de nube, evitando la fuga o la exposición de datos sensibles, la protección contra amenazas y permitiendo el cumplimiento con regulaciones, estándares o leyes como GDPR, PCI-DSS O LFPDPPP. Aquí te dejamos algunas formas de protección.

Entrenamiento y conciencia de ciberseguridad. Con los ciberdelincuentes ya no se sabe, siempre van un paso adelante que nosotros, por eso es muy importante llevar a cabo entrenamientos de Phishing a los colaboradores de cada negocio, con el objetivo de asegurar que los usuarios estén preparados para detectar elementos sospechosos y eviten dejar sus datos sensibles en este tipo de trampas. Una manera fácil de hacerlo es mediante prácticas y pruebas para “fallar a salvo”, dirigiendo a los usuarios a un momento de aprendizaje y ayudando a detectar correos electrónicos de phishing real, evitando que toda la organización experimente un fraude.

Te invitamos a leer: Contraseñas fuertes: El pilar de la protección de datos.

Un informe de investigación de violación de datos de 2019 de Verizon, muestra que el phishing sigue siendo la amenaza más utilizada en infracciones exitosas relacionadas a ingeniería social y ataques de malware.

Plataformas de protección de punto final (Endpoint). Los puntos finales, por lo regular, cuentan con aplicaciones obsoletas y vulnerables que ponen en riesgo su ciberseguridad, presentando una gran vulnerabilidad a los ataques de piratas informáticos, los cuales buscan tener acceso a información sensible y causar daño a las organizaciones.

Existen algunas plataformas que se encargan de proteger estos Endpoints o puntos finales nativos de la nube, diseñadas para proteger contra ataques y amenazas avanzadas potenciales. Muchas de estas plataformas, se centran en comprender los patrones de comportamiento de los atacantes, lo que permite detectar y detener ataques nunca antes vistos.

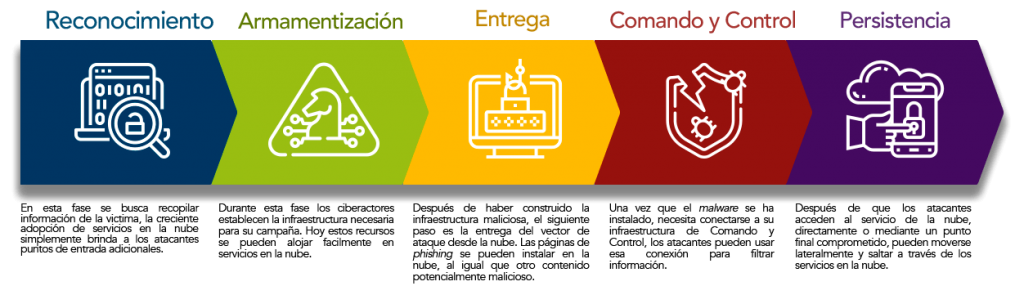

Conocer y comprender el Cyber Kill Chain: Este modelo se usa para modelar el proceso que los ciberatacantes siguen durante una intrusión. Es un modelo conocido por los equipos de seguridad, pero recientemente ha cambiado con la llegada de las aplicaciones en la nube. si no se aseguran correctamente, los servicios en la nube pueden aumentar la superficie de ataque en una organización y pueden presentar riesgos importantes en múltiples fases de la cadena de intrusión como podemos observar en las siguientes fases:

Estas fueron algunas de las formas con las que podemos evitar las ciber estafas. Con la transformación digital la mayoría de las organizaciones han experimentado cambios en sus procesos, aplicaciones y flujos de información internos, debido en gran parte, por la adopción de la “nube”.

Te invitamos a leer: Cloud Services: Una lluvia de soluciones para tu empresa.

Y es por esta razón conocer algunas formas de evitar que los ciberatacantes se salgan con la suya, siendo una de las principales, capacitar constantemente a su personal para reconocer y responder adecuadamente a las estafas comunes, ayudando a las organizaciones a reducir esta vulnerabilidad. Esperamos que esta información sea útil para evitar fraudes en tu negocio.